Сценарии использования

- Двухфакторная аутентификация для VPN и RDG

- Двухфакторная аутентификация для AD FS

- Двухфакторная аутентификация для OWA

- Двухфакторная аутентификация для ActiveSync

- Двухфакторная аутентификация для SSH

- Двухфакторная аутентификация для LDAP/LDAPS

- Двухфакторная аутентификация для Keycloak

- Двухфакторная аутентификация для WinLogon

Двухфакторная аутентификация для бизнеса Контур.ID

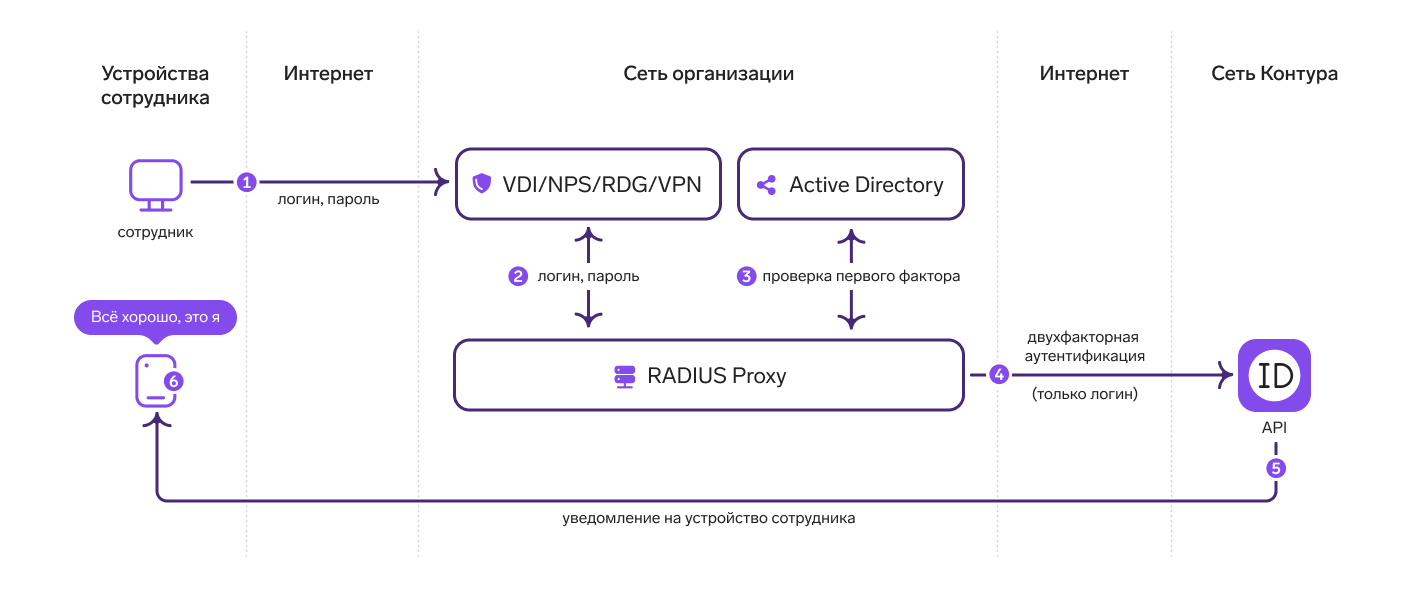

Двухфакторная аутентификация для VPN и RDG

Как происходит двухфакторная аутентификация:

- Сотрудник вводит логин и пароль для подключения к VPN организации.

- VPN отправляет введенные данные серверу RADIUS.

- RADIUS отправляет данные службе каталогов Active Directory.

- Если данные совпадают, RADIUS отправляет логин в API Kontur.ID.

- API отправляет уведомление на устройство сотрудника для подтверждения входа.

- Сотрудник подтверждает уведомление нажатием кнопки на своем устройстве.

Для настройки 2FA для VPN и RDG выполните шаги по алгоритму:

- Создайте конфигурацию VPN или RDG.

- Установите RADIUS.

- Настройте VPN или RDG.

- Зарегистрируйте пользователей.

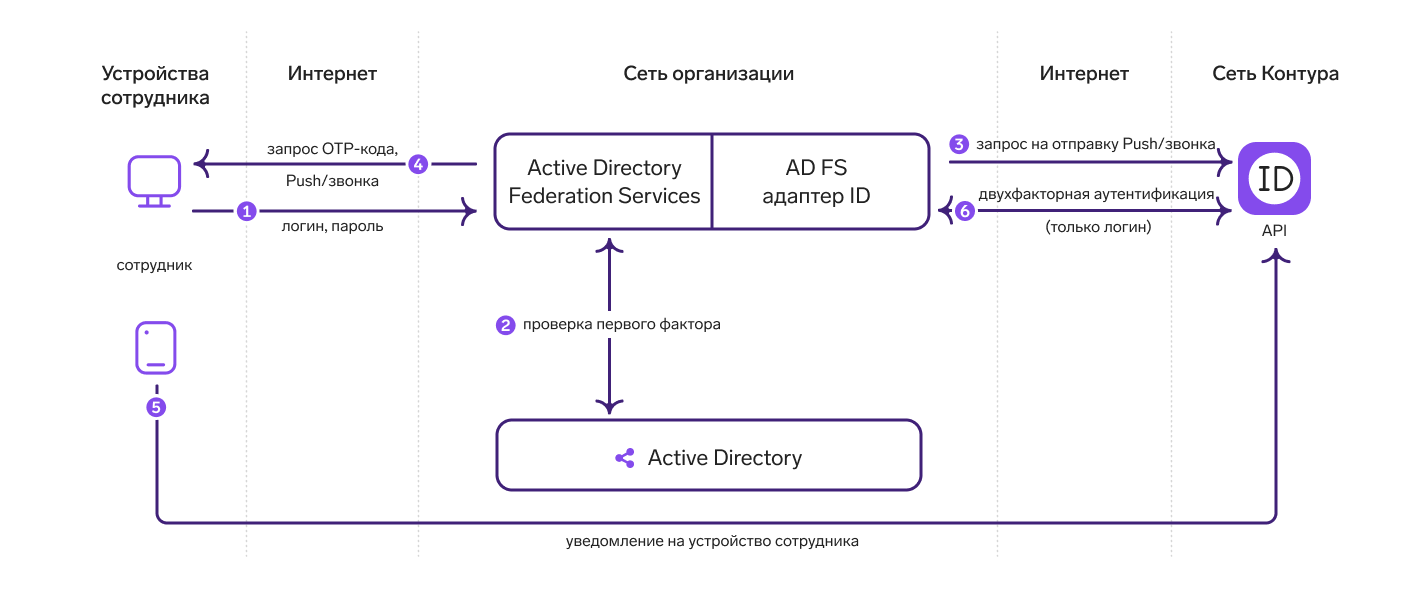

Двухфакторная аутентификация для AD FS

Как происходит двухфакторная аутентификация:

- Сотрудник вводит логин и пароль на странице Active Directory Federation Services (AD FS).

- AD FS проверяет однофакторную аутентификацию через службу каталогов Active Directory.

- AD FS отправляет в API запрос на отправку push/звонка.

- AD FS запрашивает у сотрудника OTP-код или подтверждение push/звонка для проверки двухфакторной аутентификации.

- Сотрудник вводит OTP-код или подтверждает двухфакторную аутентификацию через push/звонок.

- AD FS проверяет OTP-код или статус push/звонка через запрос к API Kontur.ID.

Для настройки 2FA для AD FS выполните шаги по алгоритму:

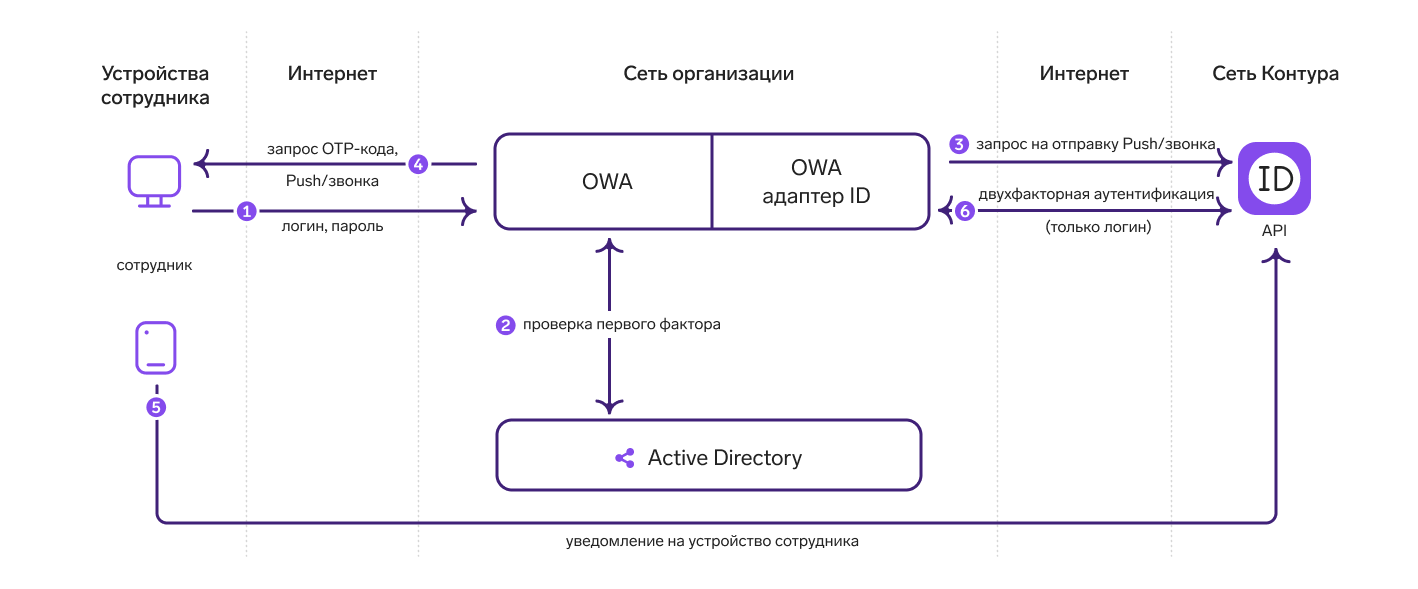

Двухфакторная аутентификация для OWA

Как происходит двухфакторная аутентификация:

- Сотрудник вводит логин и пароль на странице Outlook Web App (OWA).

- OWA проверяет однофакторную аутентификацию через службу каталогов Active Directory.

- OWA адаптер отправляет в API запрос на отправку push/звонка.

- OWA адаптер запрашивает у сотрудника OTP-код или подтверждение push/звонка для проверки двухфакторной аутентификации.

- Сотрудник вводит OTP-код или подтверждает двухфакторную аутентификацию через push/звонок.

- OWA проверяет OTP-код или статус push/звонка через запрос к API Kontur.ID.

Для настройки 2FA для OWA выполните шаги по алгоритму:

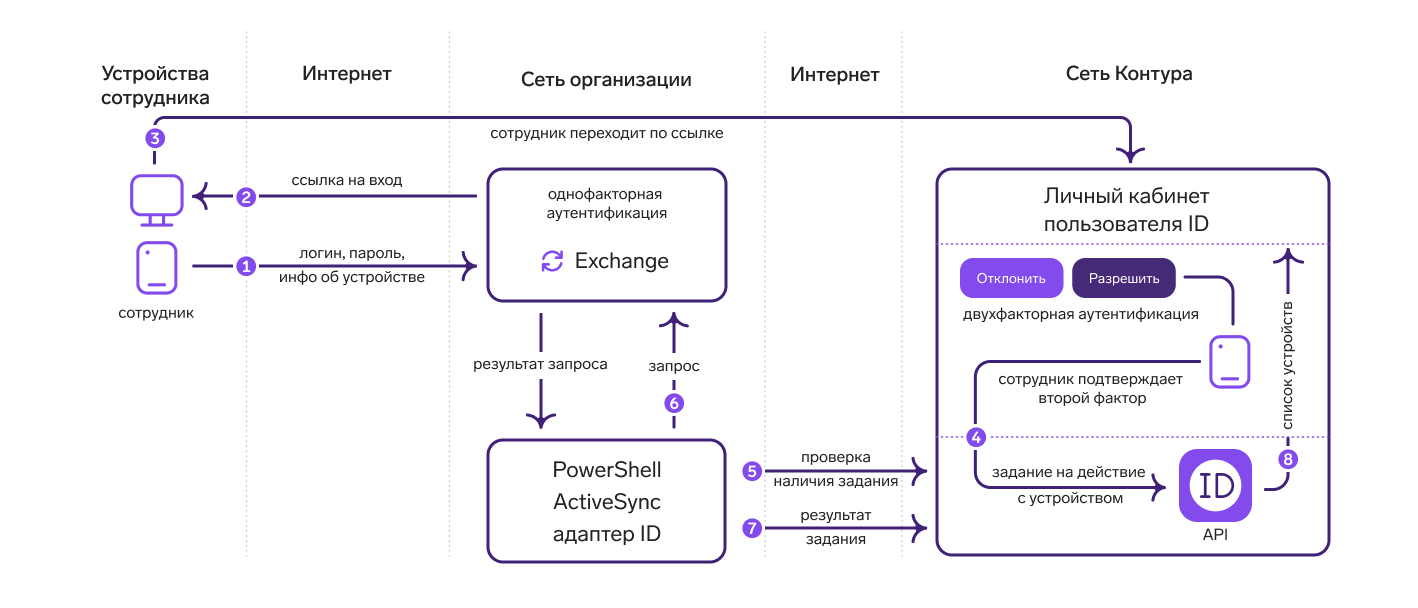

Двухфакторная аутентификация для ActiveSync

Как происходит двухфакторная аутентификация:

- Сотрудник вводит логин и пароль на устройстве для синхронизации.

- Exchange:

- Проверяет однофакторную аутентификацию.

- Перемещает устройство сотрудника в карантин.

- Отправляет на почту ссылку на личный кабинет Kontur.ID.

- Сотрудник:

- Переходит по ссылке в личный кабинет Kontur.ID.

- Разрешает или отклоняет синхронизацию с устройством.

- Вводит OTP-код на запрос двухфакторной аутентификации.

- Личный кабинет Kontur.ID:

- Создает задание на разрешение или отклонение синхронизации устройства.

- Выполняет с высокой частотой запросы на получение результата к API Kontur.ID.

- ActiveSync адаптер Kontur.ID:

- Выполняет с высокой частотой запросы на получение задания к API Kontur.ID.

- При появлении новых заданий выполняет запрос в Exchange через PowerShell.

- Exchange:

- Разрешает или отклоняет синхронизацию для устройства.

- Возвращает результат запроса ActiveSync адаптеру Kontur.ID через PowerShell.

- ActiveSync адаптер Kontur.ID:

- Получает результат запроса от Exchange.

- Публикует результат задания в API Kontur.ID через PowerShell.

- Сотрудник получает в личном кабинете актуальный список устройств.

Для настройки 2FA для ActiveSync выполните шаги по алгоритму:

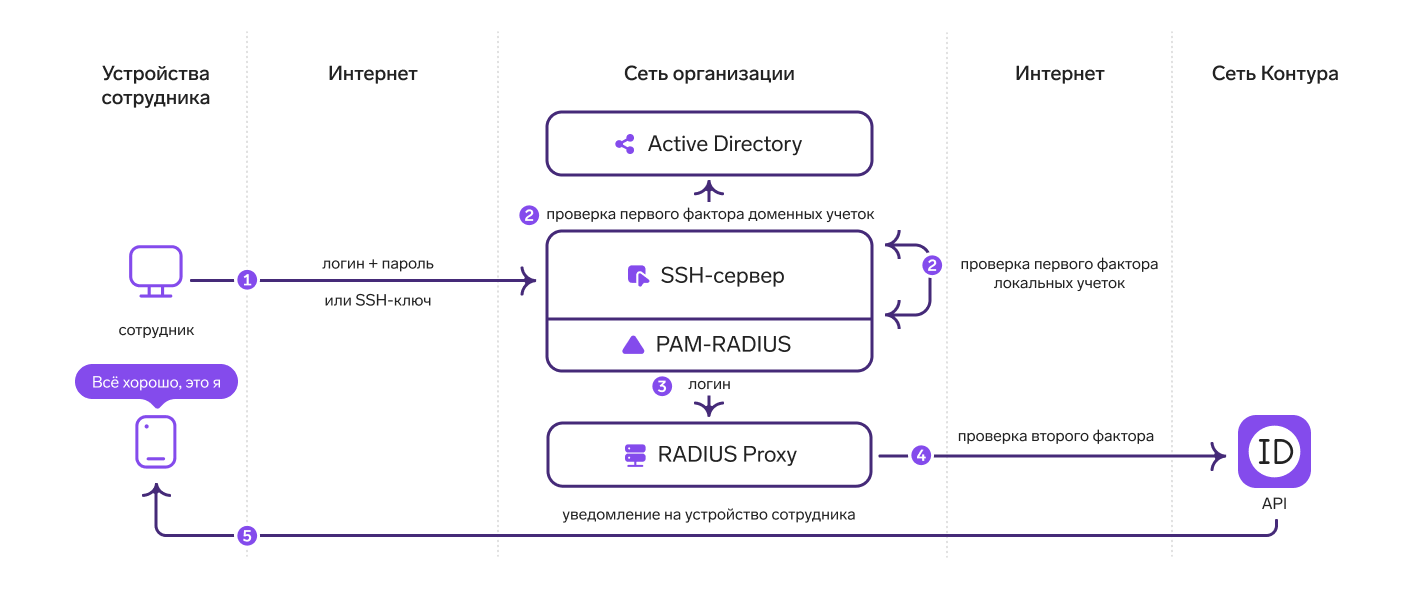

Двухфакторная аутентификация для SSH

Как происходит двухфакторная аутентификация:

- Сотрудник вводит логин и пароль или SSH-ключ для подключения.

- SSH-сервер проверяет однофакторную аутентификацию:

- для доменных учётных записей через службу каталогов Active Directory;

- для локальных учётных записей — локально.

- PAM-RADIUS отправляет запрос в RADIUS для сопоставления логина пользователя в API Kontur.ID.

- RADIUS отправляет запрос на двухфакторную аутентификацию в API Kontur.ID.

- API Kontur.ID отправляет уведомление на устройство сотрудника для подтверждения входа.

Для настройки 2FA для SSH выполните шаги по алгоритму:

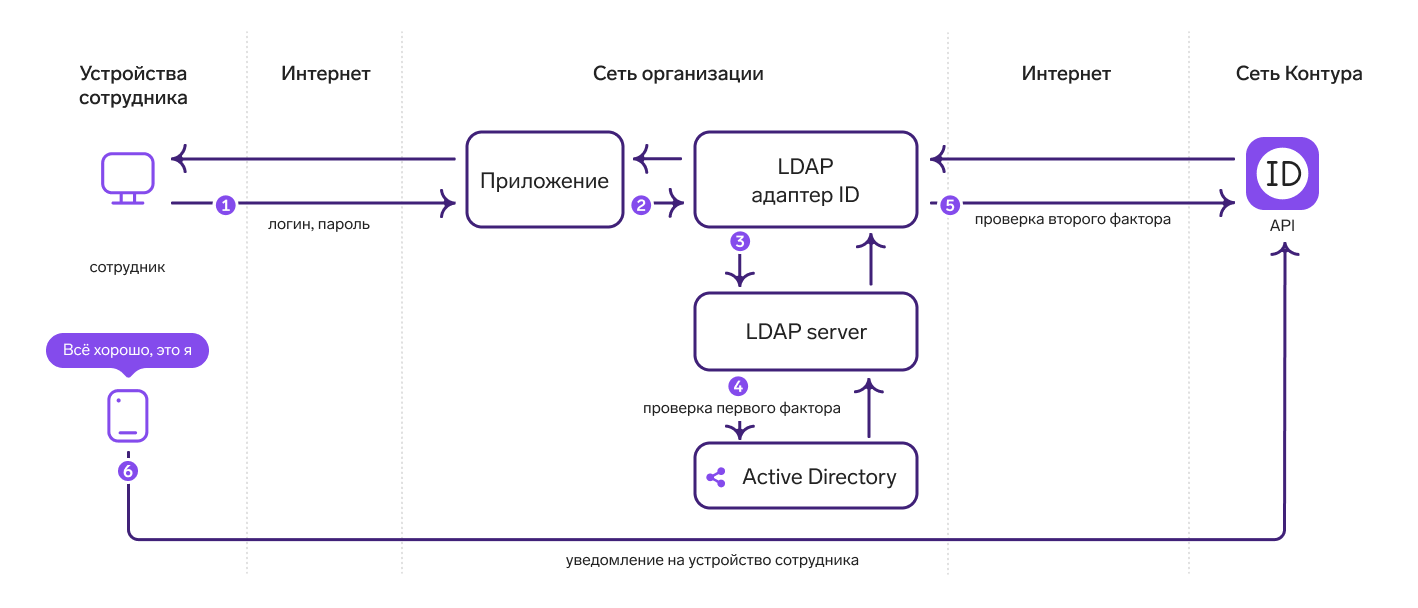

Двухфакторная аутентификация для LDAP/LDAPS

Как происходит двухфакторная аутентификация:

-

Сотрудник подключается к приложению, вводит логин и пароль на странице входа.

-

Приложение отправляет запрос к LDAP-адаптеру Контур.ID.

-

LDAP-адаптер перенаправляет запрос в LDAP-сервер.

-

LDAP-сервер проверяет логин и пароль в каталоге Active Directory.

- LDAP-сервер возвращает ответ LDAP-адаптеру на подлинность логина и пароля.

- Если логин и пароль — верны, то LDAP-адаптер отправляет запрос на двухфакторную аутентификацию к API Kontur.ID.

- Если логин и пароль — неверны, то доступ к приложению будет отклонен.

-

Сотрудник подтверждает запрос доступа для двухфакторной аутентификации на устройстве.

-

Сотрудник получает доступ в приложение.

Для настройки 2FA для LDAP/LDAPS выполните шаги по алгоритму:

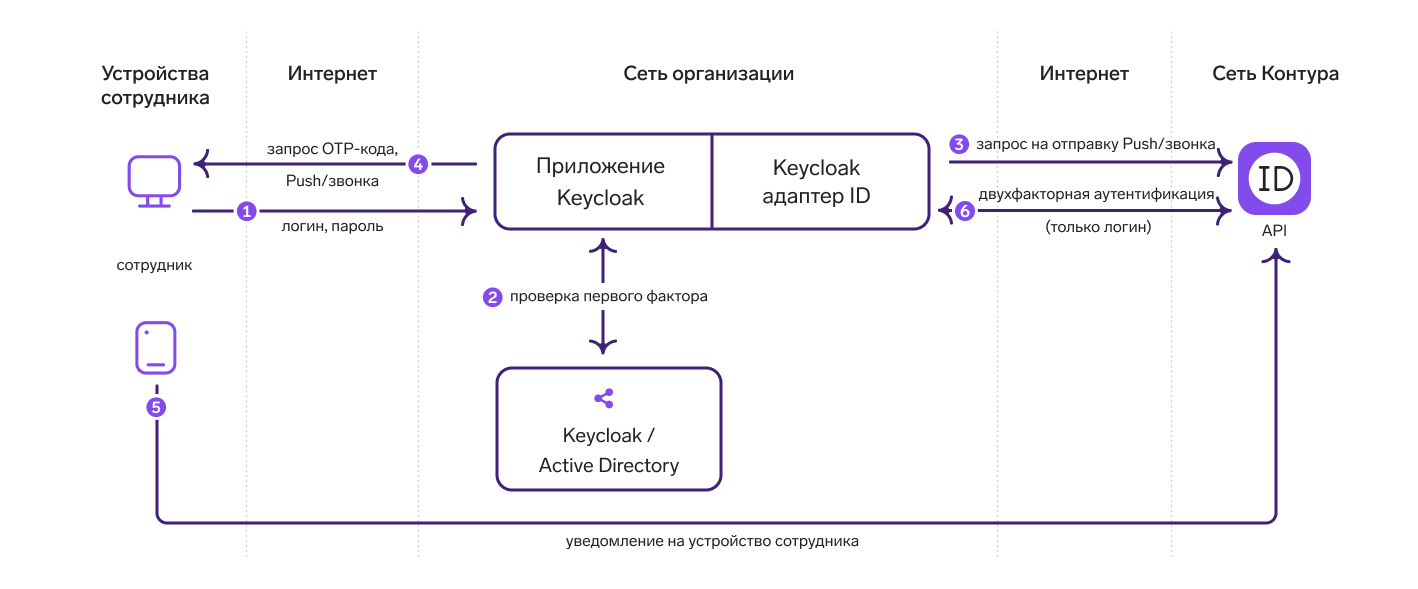

Двухфакторная аутентификация для Keycloak

- Сотрудник вводит логин и пароль на странице Keycloak.

- Keycloak проверяет однофакторную аутентификацию в собственном хранилище пользователей или через службу каталогов Active Directory, если настроена интеграция.

- Keycloak отправляет в API запрос на отправку Push/звонка.

- Keycloak запрашивает у сотрудника OTP-код или подтверждение Push/звонка для проверки двухфакторной аутентификации.

- Сотрудник вводит OTP-код или подтверждает двухфакторную аутентификацию через Push/звонок.

- Keycloak проверяет OTP-код или статус Push/звонка через запрос к API Kontur.ID.

Для настройки 2FA для Keycloak выполните шаги по алгоритму:

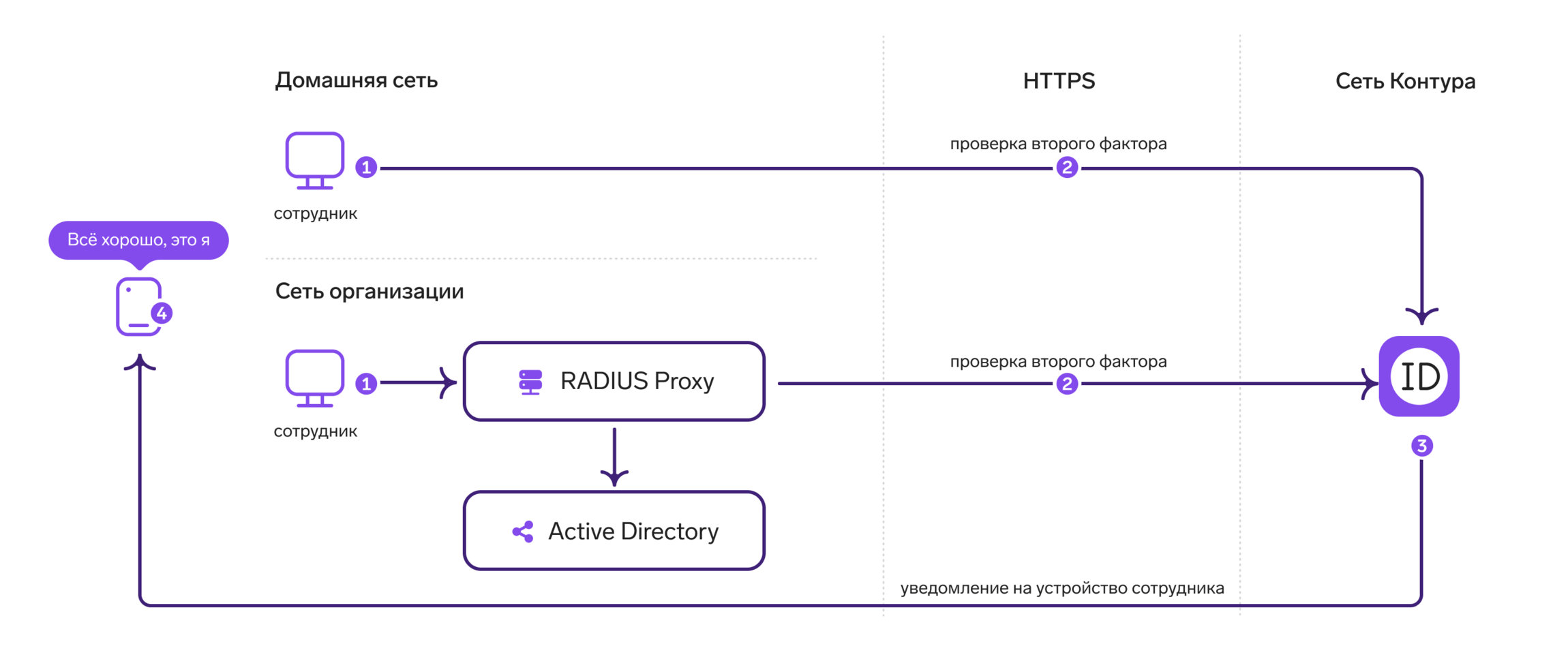

Двухфакторная аутентификация для WinLogon

Двухфакторная аутентификация в WinLogon использует два сценария работы:

- Для компьютеров вне сети организации, например, в домашней сети. Аутентификация работает с локальными учётными записями.

- Для компьютеров в сети организации. Аутентификация работает с локальными и доменными учётными записями.

Компьютер вне сети организации:

- Сотрудник вводит логин и пароль в Windows.

- Провайдер WinLogon отправляет в API запрос для проверки двухфакторной аутентификации.

- API Kontur.ID запрашивает у сотрудника подтверждение и затем отправляет уведомление на устройство сотрудника для подтверждения входа.

- Сотрудник подтверждает двухфакторную аутентификацию.

-

В этом случае, саморегистрация пользователя недоступна.

Компьютер в сети организации:

-

Сотрудник вводит логин и пароль в Windows. RADIUS дополнительно проверяет логин и пароль доменной учётной записи через службу каталогов Active Directory.

- RADIUS отправляет в API запрос для проверки двухфакторной аутентификации.

- API Kontur.ID запрашивает у сотрудника подтверждение и затем отправляет уведомление на устройство сотрудника для подтверждения входа.

- Сотрудник подтверждает двухфакторную аутентификацию.

-

В этом случае, саморегистрация пользователя доступна через ссылку в СМС.

Для настройки 2FA для Windows выполните шаги по алгоритму: