Настройка Cisco VPN

Шаги, необходимые для настройки двухфакторной аутентификации в Cisco VPN:

Двухфакторная аутентификация для бизнеса Контур.ID

Создание конфигурации ресурса

- Зайдите в кабинет администратора.

- Перейдите в «Ресурсы» и выберите Cisco Any Connect.

- Добавьте новую конфигурацию.

-

Заполните настройки:

- Название конфигурации: укажите любое имя, например, Kontur.ID.

-

: укажите операционную систему, на которой будет развернут серверный компонент RADIUS.

- Порт Radius Adapter: укажите порт адреса машины, на которой будет развернут серверный компонент RADIUS.

- Shared Secret: скопируйте и сохраните секрет — он понадобится для настройки Cisco Any Connect.

- Основной фактор: укажите Active Directory, OTP-код или Radius.

- Второй фактор: выберите второй фактор — OTP-код или Push/звонок.

- Запрос второго фактора: укажите «У всех» или настройте ограничения по группам пользователей.

- Саморегистрация пользователей: включите или отключите саморегистрацию.

-

Домен: укажите домен, в котором серверный компонент RADIUS будет проверять логин и пароль.

- Нажмите на кнопку «Сохранить и скачать».

В результате вы получите zip-архив, в котором содержится папка с настройками двухфакторной аутентификации.

Файлы конфигурации уже настроены и готовы к использованию для защиты на второй фактор.

Настройка Cisco VPN

Настроить взаимодействие между Cisco VPN и RADIUS-адаптером можно двумя способами:

- Через командную строку ASA CLI.

- Через графический интерфейс ASDM.

Настройка через командную строку ASA CLI

Для настройки через командную строку откройте терминал и подключитесь к устройству с помощью telnet или SSH.

-

Создайте объект RADIUS-адаптер сервера:

aaa-server [Radius-servers] protocol radius # Укажите название вашей группы серверов, например, Radius-servers aaa-server [УкажитеRadius-servers (Inside) host [192.1.0.2] # Укажите ip-адрес сервера, где установлен RADIUS-адаптер, например, 192.1.0.2 authentication-port [1812] # Укажите порт, на котором работает RADIUS-адаптер, например, 1812 timeout 60 # Укажите количество секунд ожидания пользовательской аутентификации, например, 60 key secret # Укажите секрет. Скопируйте его из шага "Создание конфигурации ресурса" или из файла appsettings.json no mschapv2-capable # Укажите передачу пароля по протоколу PAP exit -

Настройте аутентификацию через группу серверов RADIUS:

tunnel-group [DefaultWEBVPNGroup] general-attributes # Укажите VPN группу для аутентификации, например, DefaultWEBVPNGroup authentication-server-group [Radius-servers] # Укажите группу серверов, например, Radius-servers

Настройка через графический интерфейс ASDM

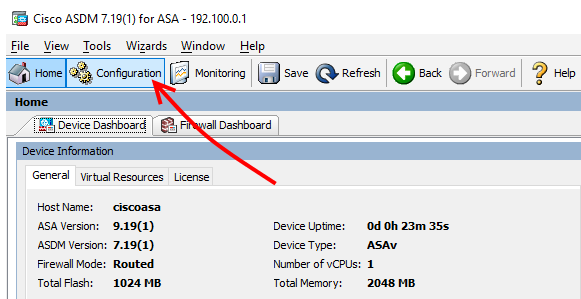

- Подключитесь к Cisco ASDM.

- Выберите в меню раздел «Configuration».

- Перейдите в пункт «Remote Access VPN».

Добавление сервера с RADIUS-адаптером

- Выберите «AAA/Local Users» → «AAA Servers Groups» и нажмите на кнопку «Add».

- Заполните настройки:

- AAA Server Group: укажите название группы серверов.

- Protocol: RADIUS.

- Нажмите «OK».

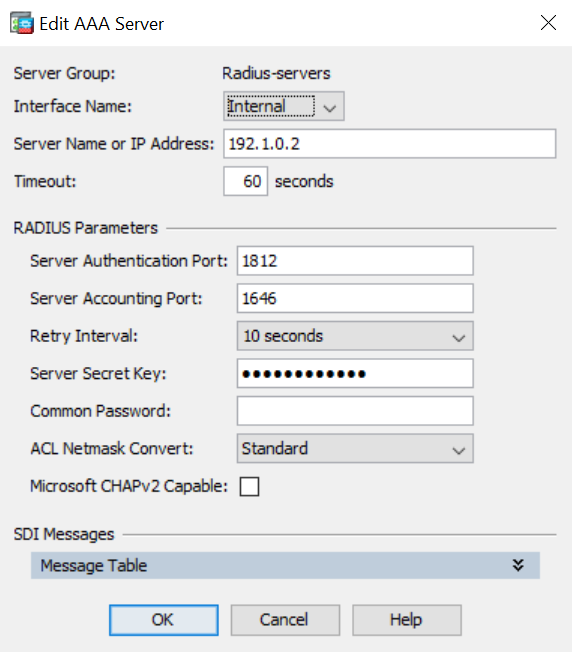

- Выберите созданную группу серверов. Для этого в разделе «Servers in the Selected Group» нажмите «Add».

- Заполните настройки:

- Interface Name: укажите интерфейс, который имеет доступ до сервера с RADIUS-адаптером.

- Server Name or IP Address: укажите IP-адрес сервера, на котором работает RADIUS-адаптер.

- Timeout: 60 секунд.

- Server Authentication Port: скопируйте номер порта из панели управления Контур.ID или из файла appsettings.json.

- Server Accounting Port: оставьте по умолчанию.

- Server Secret Key: скопируйте Shared Secret из панели управления Контур.ID или из файла appsettings.json.

- Microsoft CHAPv2 Capable: оставьте пустым.

- Нажмите «ОК».

Создание группы серверов для VPN

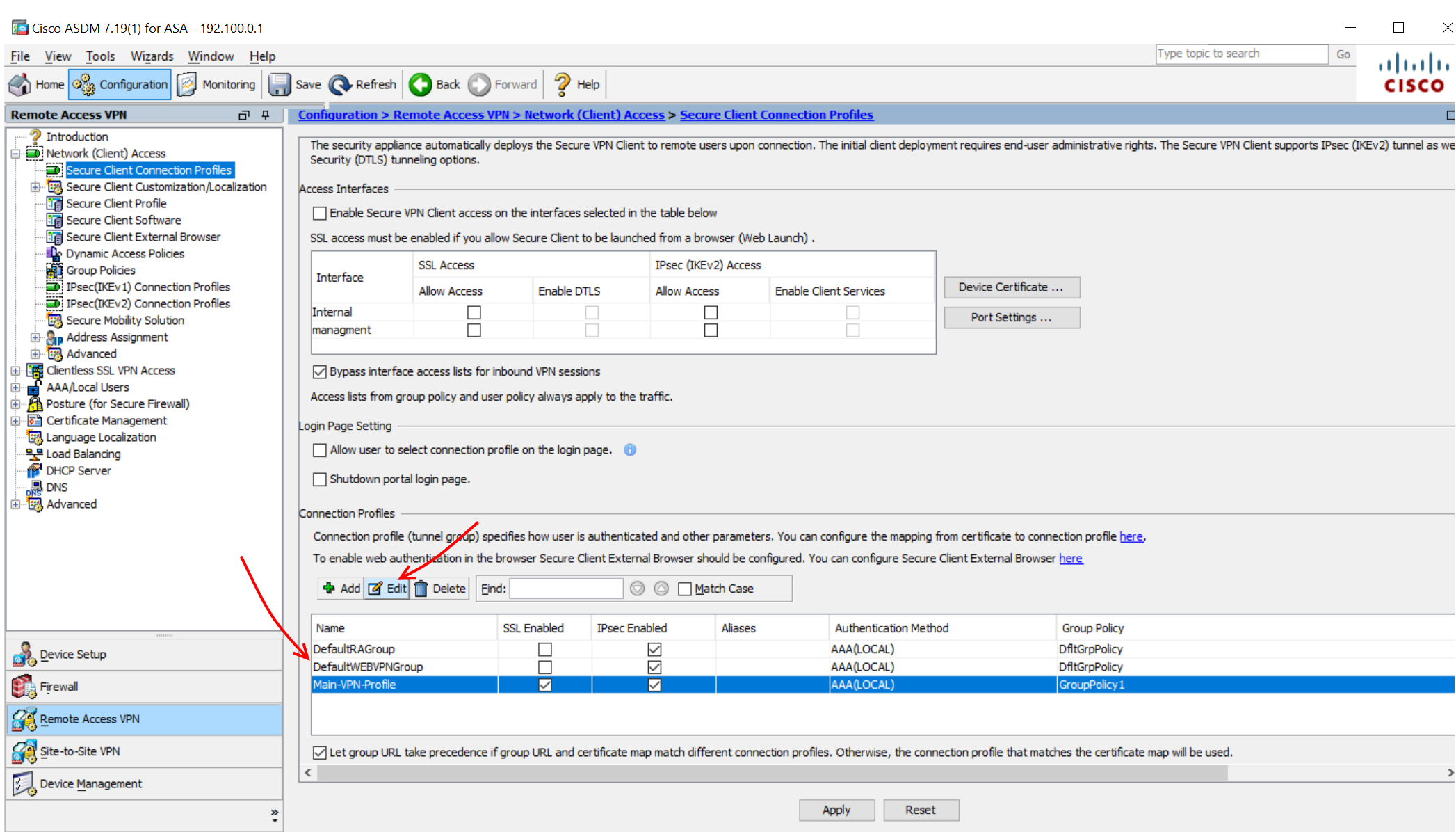

- Выберите «Network (Client) Access» → «Secure Client Connection Profiles».

- В разделе «Connection Profiles» выберите нужный профиль и нажмите на кнопку «Edit».

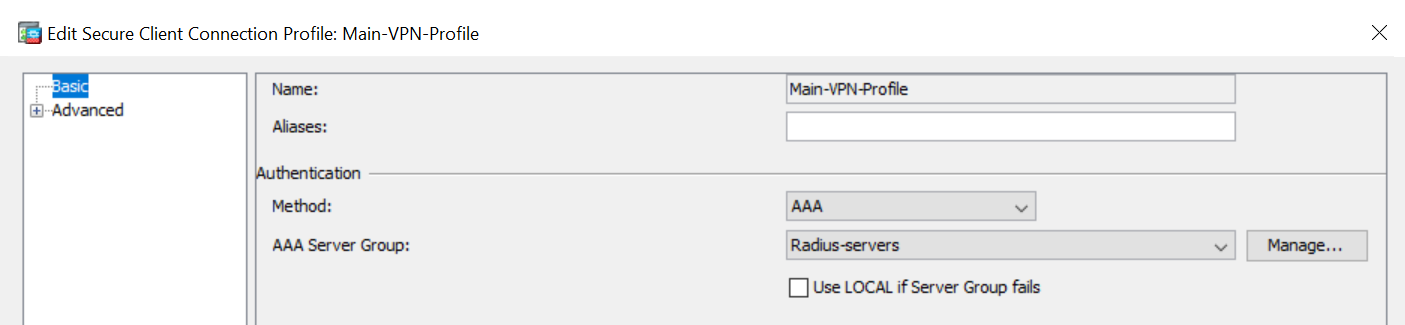

-

В разделе «Authentication» в поле «AAA Server Group» выберите созданную группу серверов.

Выберите метод аутентификации

Выберите метод аутентификацииЕсли в настройках VPN для аутентификации не используется ААА-сервер, выберите один из методов аутентификации:

— AAA — аутентификация только через RADIUS-адаптер.

— AAA and certificate — аутентификация через RADIUS-адаптер с проверкой пользовательского сертификата.

-

Нажмите «ОК».

Настройка двухфакторной аутентификации в Cisco VPN завершена.