Настройка RDG

Создание конфигурации ресурса

- Зайдите в кабинет администратора.

- Перейдите в «Ресурсы» и выберите RDG.

- Добавьте новую конфигурацию.

-

Заполните настройки:

-

Название конфигурации: укажите любое имя, например, Kontur.ID.

-

: укажите операционную систему, на которой будет развернут серверный компонент RADIUS.

- Порт Radius Adapter: укажите порт адреса машины, на которой будет развернут серверный компонент RADIUS.

- Shared Secret: скопируйте и сохраните секрет — он понадобится для настройки RDG.

- Запрос второго фактора: укажите «У всех» или настройте ограничения по группам пользователей.

- Саморегистрация пользователей: включите или отключите саморегистрацию.

- Домен: укажите домен, с которым будет взаимодействовать система.

-

- Нажмите на кнопку «Сохранить и скачать».

В результате вы получите zip-архив, в котором содержится папка с настройками двухфакторной аутентификации.

Файлы конфигурации уже настроены и готовы к использованию для защиты на второй фактор.

Настройка RADIUS-сервера и RD Gateway

Чтобы настроить взаимодействие между серверами, на котором установлен RADUIS-адаптер и RD Gateway на Windows Server, выполните шаги по инструкции.

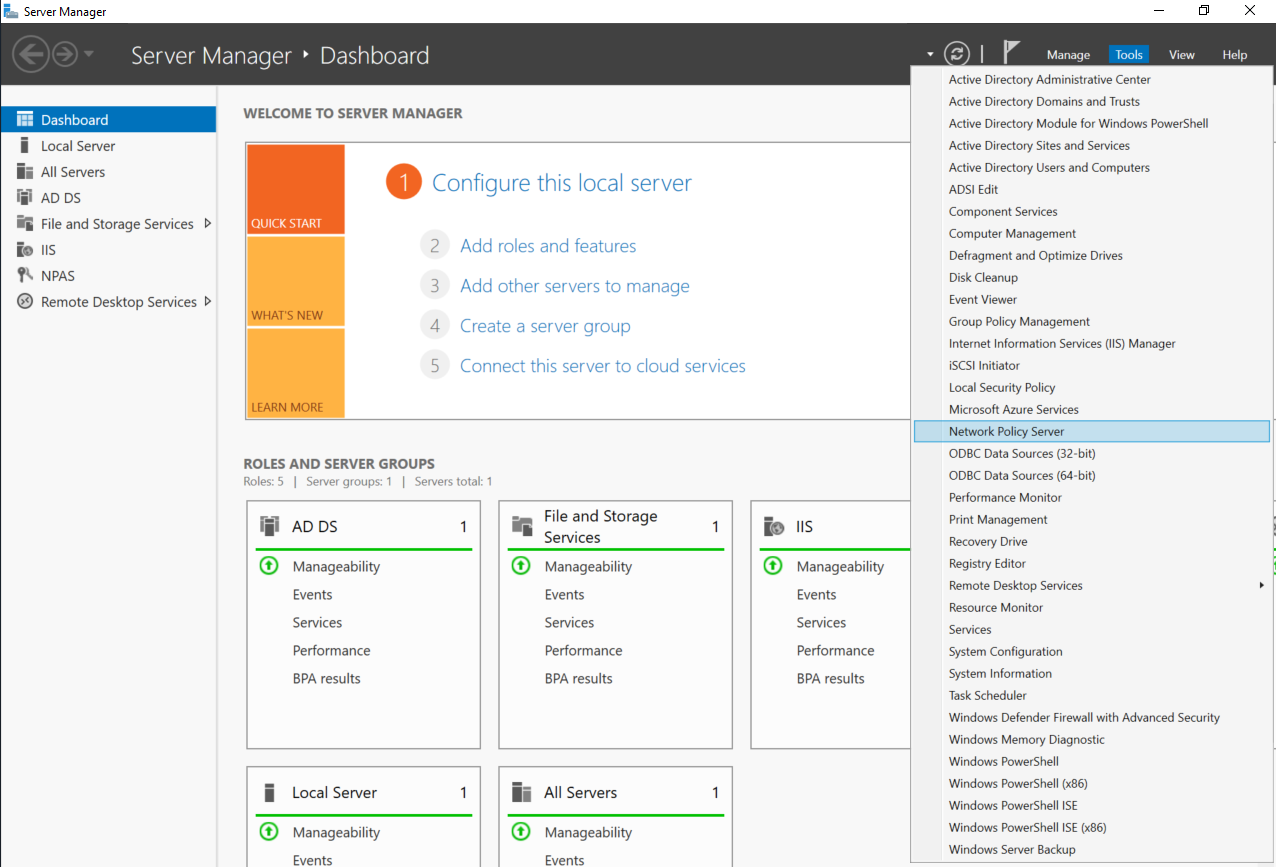

- В меню «Tools» выберите «Network Police Server».

- Перейдите в раздел «RADIUS Clients and Servers».

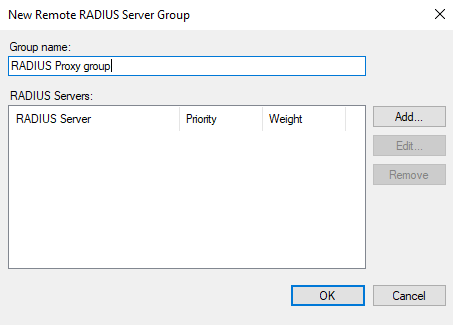

- Нажмите правой кнопкой мыши на пункт «Remote RADIUS Server Groups» и выберите пункт «New».

- Укажите «Group Name».

- Нажмите на кнопку «Add».

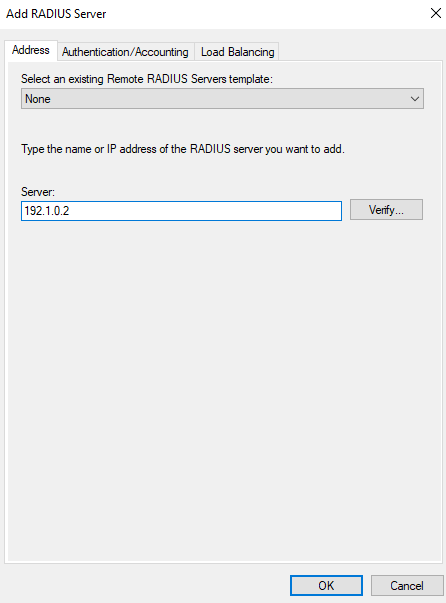

- Заполните данные о сервере:

- На вкладке «Address» укажите «Server»: адрес сервера, на котором установлен RADIUS-адаптер.

Укажите IP-адрес 127.0.0.1 вместо явного IP-адреса сервера, если RADIUS-адаптер установлен на той же машине, на которой работают RDG и NPS.

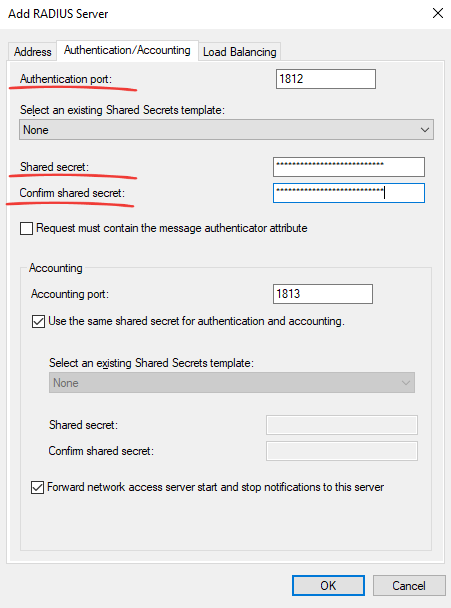

- На вкладке «Authentication/Accounting» укажите данные из панели администратора Контур.ID: «Shared Secret», «Confirm shared secret», «Authentication port» (по умолчанию установлено значение 1812).

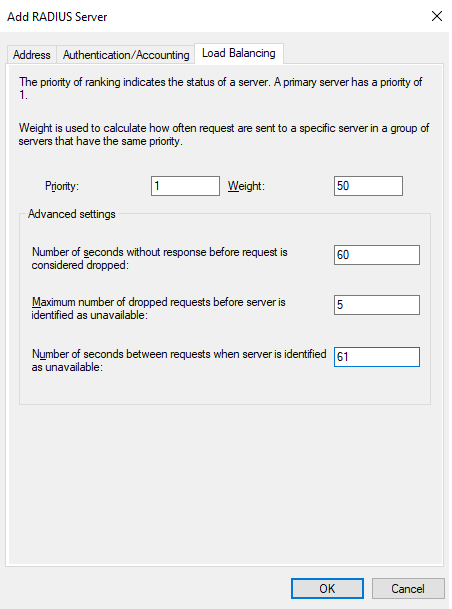

- На вкладке «Load Balancing» укажите рекомендуемое время:

- Нажмите «ОК».

- На вкладке «Address» укажите «Server»: адрес сервера, на котором установлен RADIUS-адаптер.

- Нажмите «ОК».

- Перейдите в раздел «Policies» → «Connection Request Policies».

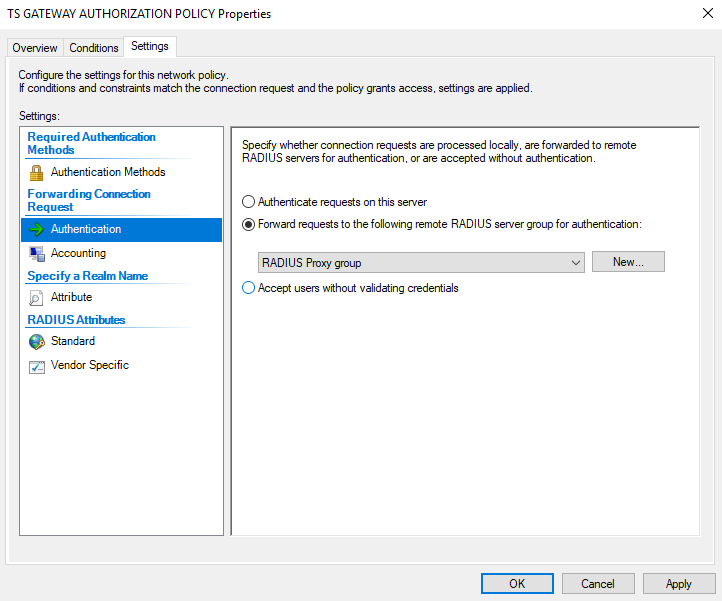

- Выберите политику подключения. По умолчанию политика TS GATEWAY AUTHORIZATION POLICY. Чтобы изменить, нажмите правой кнопкой мыши и выберите «Properties».

- Перейдите на вкладку «Settings» и выберите пункт «Authentication».

- Выберите пункт«Forward requests to the following remote RADIUS server group for authentication» и из раскрывающегося списка выберите созданную ранее группу серверов.

- Нажмите «Apply».

- Нажмите «OK».

Дополнительные возможности

Возможность используется в сценарии, когда требуется впускать или не впускать на настраиваемый ресурс по группе пользователя.

Работает только для RADIUS.

В файл «appsettings.json» добавьте блок «AuthorizationConfiguration»:

"AuthorizationConfiguration": {

"AuthorizationStrategy" : "AllUsers" | "NoOneWithExceptions" | "AllUsersWithExceptions",

"AdGroupExceptions": ["UserGroups1","UserGroups2","UserGroups3"]

}- AuthorizationStrategy — стратегия авторизации. Возможные значения:

- AllUsers — впускать всех пользователей.

- AllUsersWithExceptions — впускать тех, кто не входит в группы, перечисленные в списке исключений.

- NoOneWithExceptions — не впускать никого, кроме тех, кто входит в группы, перечисленные в списке исключений.

- AdGroupExceptions — список групп.

После внесения изменений в файл appsettings.json перезапустите службу RADIUS.

Есть возможность включить автоматическую отправку писем пользователям на почту, если они не «привязали» устройство для подтверждения второго фактора.

Для этого в файл «appsettings.json» добавьте следующий блок:

...,

...,

"ActiveDirectoryConfiguration": {

"AuthenticationType": "Kerberos",

"ServerAddress": "domain:389",

"Domain": "domain"

}После внесения изменений в файл appsettings.json перезапустите службу RADIUS.

Как происходит отправка приглашения

Сотрудник вводит логин и пароль для подключения к RDP.

RADIUS-адаптер:

- Делает запрос в API Kontur.ID:

- Проверяет наличие пользователя в панели администратора Kontur.ID.

- Проверяет наличие у пользователя двухфакторной аутентификации.

- Получает результат запроса от API Kontur.ID.

- Собирает данные для отправки приглашения сотруднику:

- Почта пользователя из Active Directory,

- Доменный логин от RDP

- Отправляет запрос в API Kontur.ID на отправку приглашения.

API Kontur.ID:

- Генерирует уникальную одноразовую ссылку.

- Отправляет приглашение сотруднику на почту пользователя из Active Directory.

Сотрудник:

- Входит через браузер в личный кабинет пользователя Kontur.ID по ссылке из почты.

- Устанавливает и настраивает приложение Контур.Коннект.

После настройки сотрудник может подтвердить аутентификацию на устройстве.

Если в карточке пользователя Active Directory не указана почта, письмо для регистрации не отправится — необходимо пользователя регистрировать другими способами.

Устранение неполадок

Если RADUIS-адаптер стоит на одном сервере с NPS, будет возникать конфликт между программами, т. к. они стандартно работают на одном порту — 1812.

- Измените в файле «appsettings» порт, который будет слушать RADUIS-адаптер, на любой не занятый, например, 1899 или 18120.

- В настройках NPS → раздел «Remote RADUIS Server Groups» на нужном RADUIS сервере укажите корректный порт и локальный IP 127.0.0.1.

- Проверьте, что на серверах открыты необходимые порты:

- На сервере с RADUIS-адаптером: для входящих — протокол UDP, порт, который вы указали ранее в appsettings, например, 1812.

- Для сервера с NPS: для исходящих — протокол UDP, любые порты.