Настройка сертификата для LDAPS

Если активирована схема LDAPS, адаптер при первом запуске автоматически создаст самоподписанный сертификат. При необходимости вы можете заменить сертификат на свой.

В этой статье:

Общие сведения о сертификатах

Для TLS-соединения LDAP-адаптер использует сертификаты двух типов:

- Доверенный сертификат. Этот сертификат выдается центром сертификации, который является доверенной стороной. Сертификат подтверждает личность или подлинность субъекта.

-

Самоподписанный сертификат. Этот сертификат, который выдается самим субъектом, а не центром сертификации. LDAP-адаптер умеет автоматически генерировать самоподписанный сертификат.

Параметры сертификата в конфигурационном файле

Откройте файл конфигурации appsettings.json, чтобы настроить параметры сертификата. Настройки расположены в блоке LdapServerConfiguration:

«LdapServerConfiguration»: {

«LdapAdapterAddress»: «ldaps://127.0.0.1:636»,

«SourceName»: «LdapProxy»,

«TlsConfiguration»: {

«Location»: «c:/Kid/Kontur_ID/Certs/bitrix.pfx»,

«Password»: "*****************"

}

}Где:

- LdapAdapterAddress: DNS-имя или IP-адрес, на котором запускается LDAP-адаптер, чтобы принимать запросы на аутентификацию от клиентов.

- Location: абсолютный путь к файлу, содержащему закрытый ключ вашего сертификата.

- Password: пароль к закрытому ключу сертификата.

Установка самоподписанного сертификата в доверенные

Когда клиент, например, Битрикс, устанавливает соединение с LDAP-адаптером, он проверяет сертификат сервера на соответствие доверенным источникам. Если сертификат не распознан как доверенный, клиент может отклонить соединение. Без этого шага установить защищённое соединение будет невозможно.

Добавьте самоподписанный сертификат в доверенные. В зависимости от вашей операционной системы способы установки будут различны:

- Windows

- Linux

Windows

- Импорт сертификата в личное хранилище.

- Откройте сертификат.

-

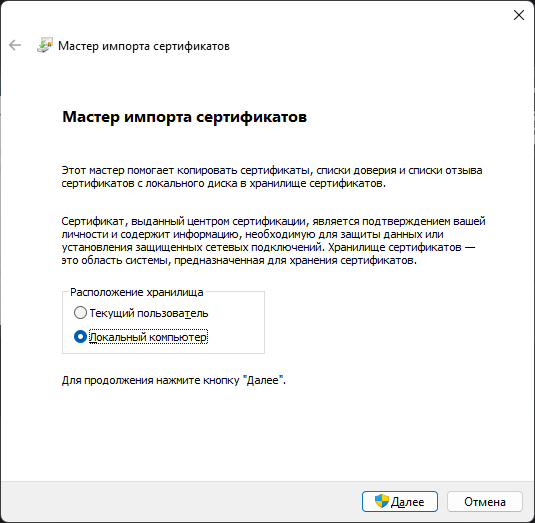

В окне «Мастер импорта сертификатов» выберите «Локальный компьютер» и щелкните «Далее».

-

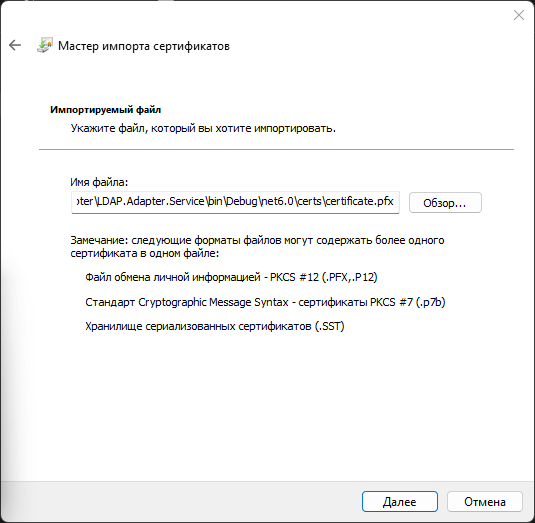

В окне «Мастер импорта сертификатов» укажите файл, который вы хотите импортировать. Щелкните «Далее».

-

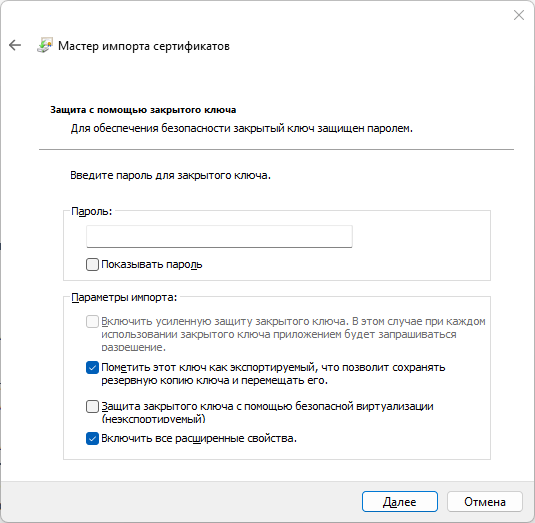

Введите пароль. Если используете параметры по умолчанию оставьте пустое поле. Отметьте галочкой «Пометить этот ключ как экспортируемый».

-

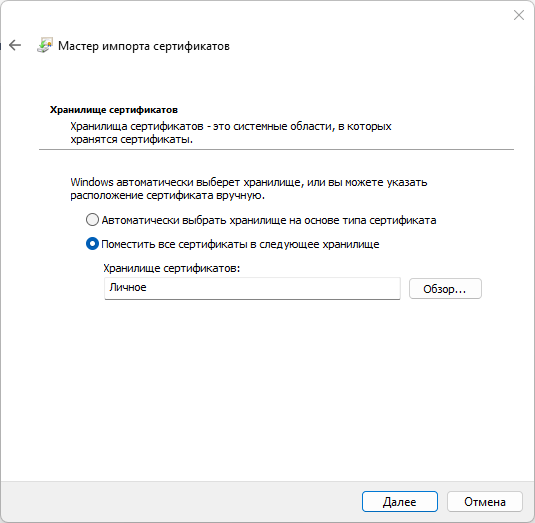

Поместите сертификат в хранилище личных сертификатов и нажмите «Далее».

- Экспорт сертификата для клиента на стороне сервера.

- Нажмите сочетание клавиш «Windows+R» на клавиатуре.

-

В диалоговом окне введите команду

certlm.msc. Нажмите «ОК». -

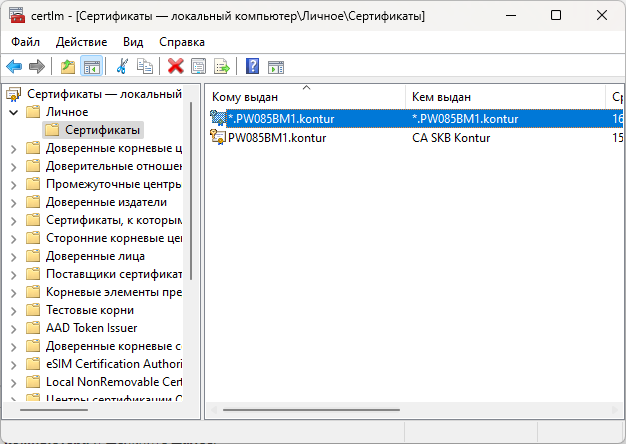

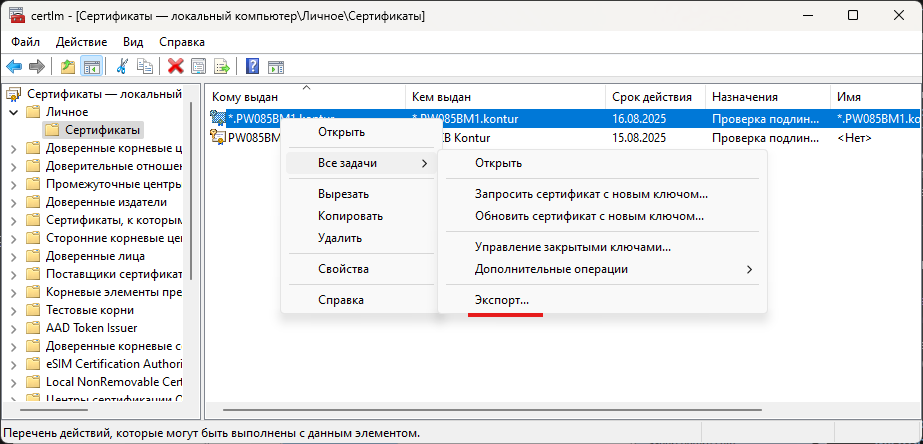

В появившемся окне разверните пункты меню «Личное»→«Сертификаты».

-

Выберите самозаверяющий сертификат, который был импортирован на предыдущем шаге. Щелкните сертификат правой кнопкой мыши и нажмите «Все задачи»→«Экспорт...».

-

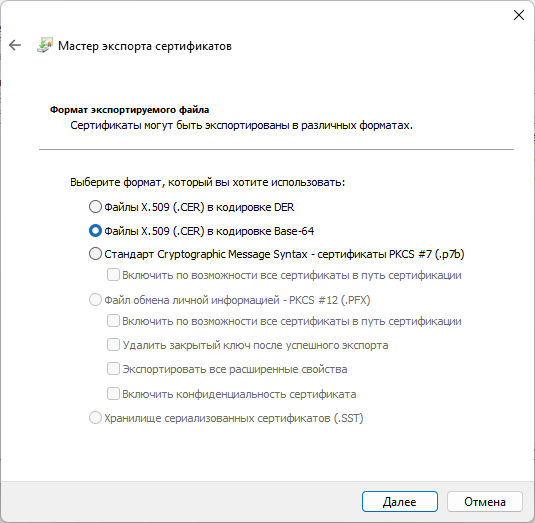

Для клиентов закрытый ключ не требуется. На странице «Экспорт закрытого ключа» выберите «Нет, не экспортировать закрытый ключ». Нажмите «Далее».

-

На странице «Формат экспортируемого файла» для экспортируемого сертификата выберите «Файлы X.509 (.CER) в кодировке Base-64».

-

Сохраните сертификат. Он понадобится для клиентов, которые будут подключаться к LDAP-адаптеру.

- Импорт сертификата клиенту.

-

Откройте проводник и перейдите к расположению, в котором вы сохранили CER-файл сертификата.

-

Щелкните CER-файл сертификата правой кнопкой мыши и выберите «Установить сертификат».

-

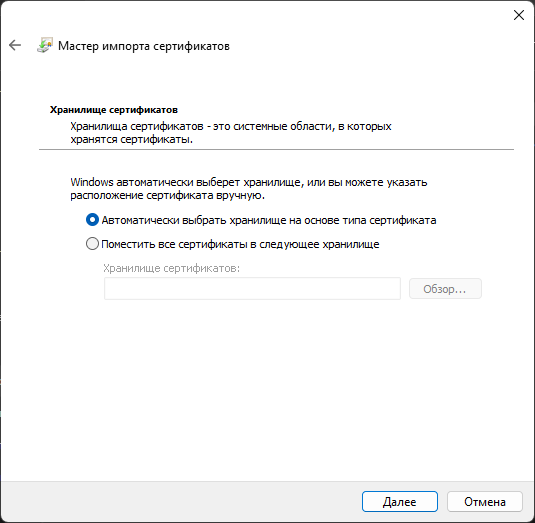

В «Мастере импорта сертификатов» выберите вариант для сохранения сертификата на локальном компьютере и нажмите «Далее».

-

Выберите «Автоматически выбрать хранилище на основе типа сертификата» и нажмите «Далее».

-

На следующей странице щелкните «Готово», чтобы импортировать CER-файл сертификата. После успешного импорта сертификата появится диалоговое окно с подтверждением.

-

Ознакомьтесь с оригинальной статьей «Создание сертификата для защищенного протокола LDAP» на сайте Microsoft Learn.

Linux

Для обновления хранилища доверенных сертификатов в Linux вам нужен файл сертификата в формате PEM с расширением файла.crt.

— Ubuntu, Debian:

-

Скопируйте файл корневого самоподписанного сертификата в директорию /usr/local/share/ca-certificates:

sudo cp mycert.crt /usr/local/share/ca-certificates/mycert.crtГде mycert.crt — это файл персонального сертификата.

-

Обновите список доверенных сертификатов. Для этого запустите команду для обновления списка доверенных сертификатов:

sudo update-ca-certificates

—CentOS 6:

-

Установите корневые сертификаты при помощи команды:

yum install ca-certificates -

Включите режим динамической конфигурации корневых сертификатов:

update-ca-trust force-enable -

Добавьте файл сертификата в каталог:

/etc/pki/ca-trust/source/anchors/: cp mycert.crt /etc/pki/ca-trust/source/anchors/ -

Выполните команду:

update-ca-trust extract