Настройка Ideco VPN с шифрованием MS‑CHAP v2

Для правильной работы двухфакторной аутентификации RADIUS-адаптера в данном случае нужно настроить схему с внешним RADIUS. Шаги, необходимые для настройки Ideco VPN с использованием протокола шифрования MS-CHAPv2:

Двухфакторная аутентификация для бизнеса Контур.ID

Поддержка RADIUS с версии NGFW 17.0.

Создание конфигурации ресурса

- Зайдите в кабинет администратора.

- Перейдите в «Ресурсы» и выберите Ideco VPN.

- Добавьте новую конфигурацию.

-

Заполните настройки:

-

Название конфигурации: укажите любое имя, например, Kontur.ID.

-

: укажите операционную систему, на которой будет развернут серверный компонент RADIUS.

- Порт Radius Adapter: укажите порт адреса машины, на которой будет развернут серверный компонент RADIUS.

- Shared Secret: скопируйте и сохраните секрет — он понадобится для настройки Ideco VPN.

- Основной фактор: укажите Radius или Active Directory.

- Второй фактор: выберите второй фактор OTP-код или Push/звонок.

- Запрос второго фактора: укажите «У всех» или настройте ограничения по группам пользователей.

- Саморегистрация пользователей: включите или отключите саморегистрацию.

-

Домен: укажите домен, в котором серверный компонент RADIUS будет проверять логин и пароль.

-

- Нажмите на кнопку «Сохранить и скачать».

В результате вы получите zip-архив, в котором содержится папка с настройками двухфакторной аутентификации.

Файлы конфигурации уже настроены и готовы к использованию для защиты на второй фактор.

Настройка RADIUS-сервера Ideco VPN

Настройка Network Policy Server

В NPS добавьте RADIUS-адаптер в качестве RADIUS-клиента. У VPN, RADIUS-адаптера и NPS должен быть один и тот же SharedSecret.

- Откройте «Network Policy Server» → «Radius Clients and Servers» → «Radius Clients» → «New».

-

Заполните настройки в RADIUS-адаптере:

-

Friendly Name: Kontur.ID.

-

Shared Secret: скопируйте Shared Secret из панели управления Контур.ID или из файла appsettings.json.

-

-

Создайте или дополните текущую Сетевую политику/Network Policies:

- Conditions: выберите «Client Friendly Name».

-

Radius Clients: укажите имя, которое ранее создавали.

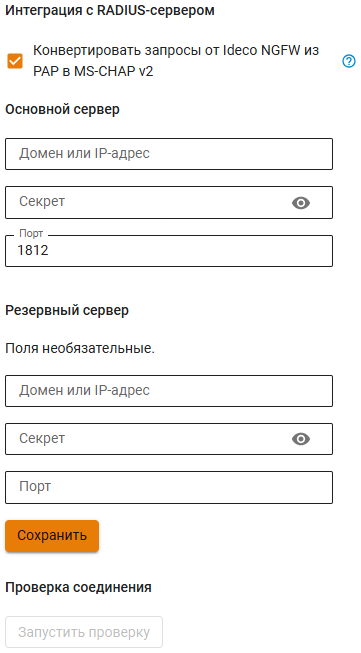

Настройка интеграции с RADIUS-сервером

- Перейдите в раздел «Пользователи» → «RADIUS» и включите опцию «RADIUS».

- Включите опцию «Конвертировать запросы от Ideco NGFW из PAP в MS-CHAP v2», чтобы повысить безопасности и защиту от перехвата паролей между NGFW и RADIUS-сервером, или когда RADIUS-сервер поддерживает только MS-CHAP v2.

Опция влияет только на подключения через Ideco Client, ее переключение никак не влияет на подключение пользователей по другим типам VPN.

- Заполните настройки:

-

Домен или IP-адрес: укажите IP-адрес сервера, на котором будет развернут серверный компонент RADIUS.

-

Секрет: скопируйте Shared Secret из кабинета администратора Контур.ID или из файла

appsettings.json. -

Порт: укажите номер порта, на котором будет развернут серверный компонент RADIUS.

-

-

Нажмите «Сохранить».

Добавление в дерево пользователей

При подключении пользователя к Ideco NGFW происходит поиск пользователя в дереве пользователей NGFW. Если пользователь не будет найден в дереве NGFW, NGFW отправит запрос к RADIUS-адаптеру на аутентификацию пользователя.

Для того чтобы NGFW обратился к RADIUS-адаптеру:

- Создайте в Active Directory новое подразделение «New» → «Organization Unit».

-

Перенесите пользователя из «Users» в новое подразделение — только тогда NGFW обратится к RADIUS-адаптеру.

Автоматическая синхронизация происходит примерно в течении 15 минут.

Проверка подключения

При отсутствии группы RADIUS на Ideco NGFW группа создастся автоматически.

-

Нужно подключиться к VPN под пользователем.

- После аутентификации пользователь будет добавлен в группу RADIUS на Ideco NGFW.

Настройка двухфакторной аутентификации в Ideco VPN завершена.